先日のプリンタ、数年経過してたのもあるので

再度動かしてみたら、YKが出ない・・・。

おいおい・・・と思いながら、まずはヘッドクリーニングからの

ノズルチェック数回、やはり出ない。

仕方が無いのでどこが原因かを徹底的に探る事にし、

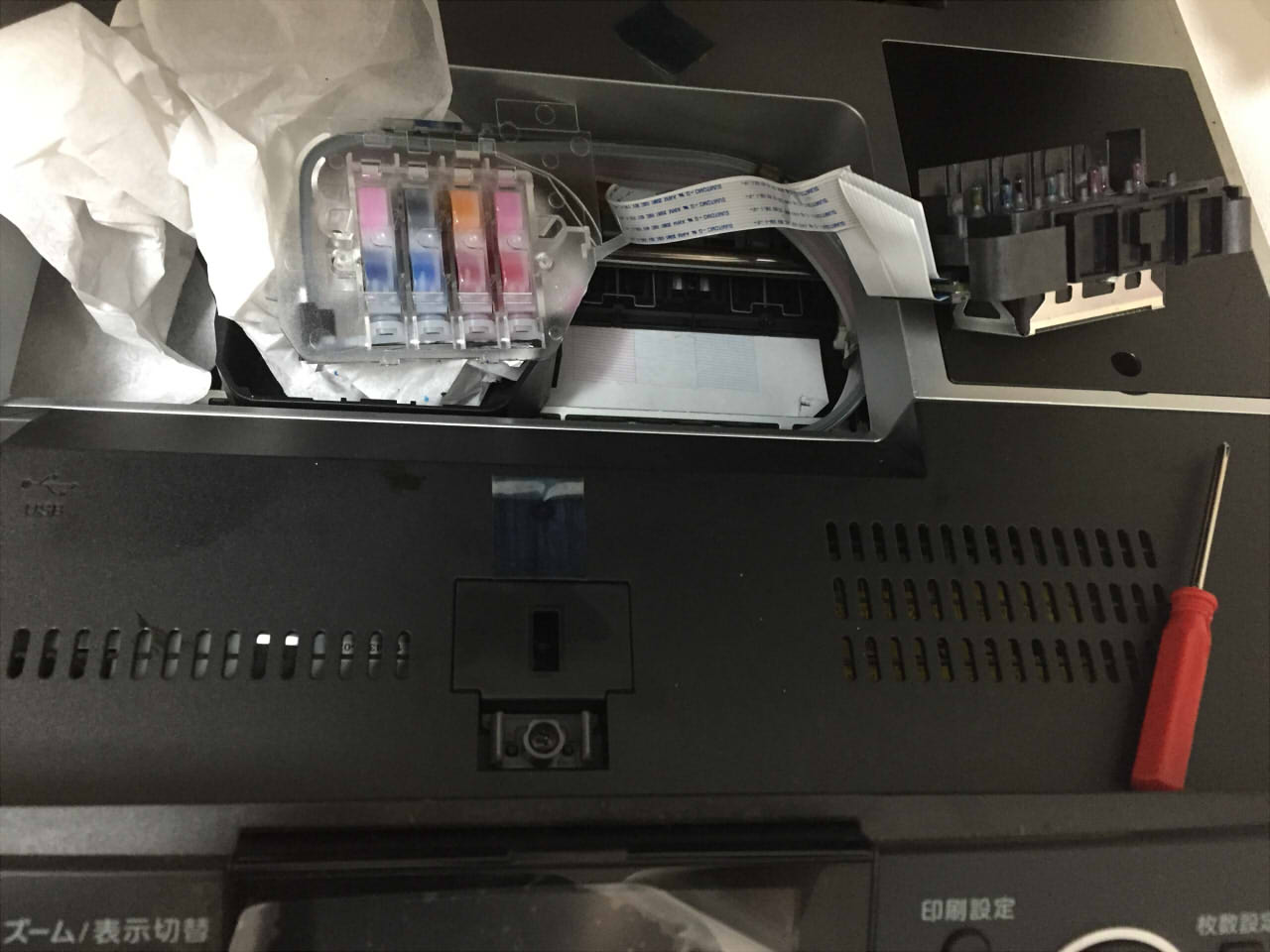

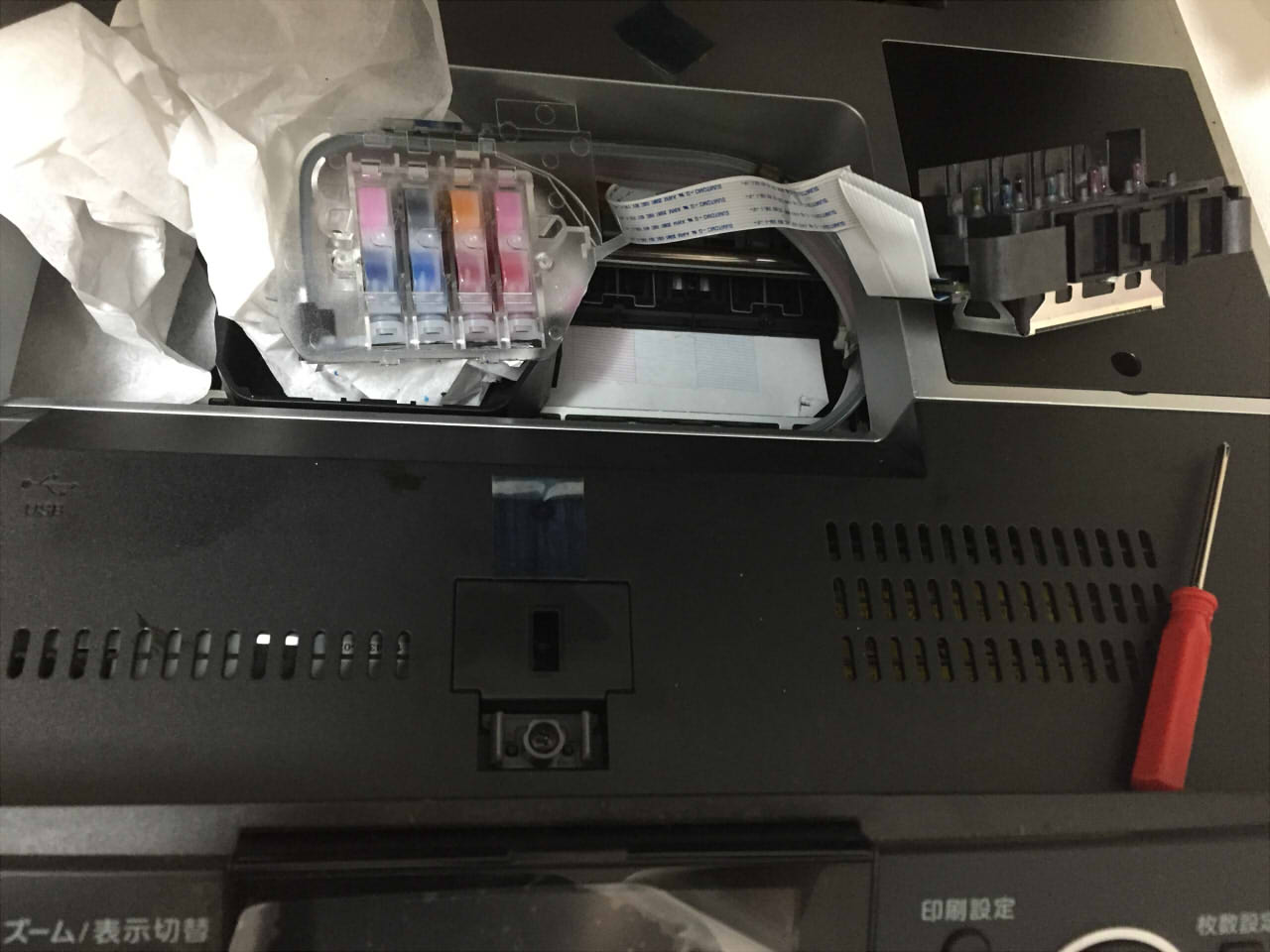

プリントヘッド分解(どうせ保証年数切れてるし)

こうしてみるときれいよね。無数に穴空いてんですぜ。

このねじの下まで分解すると回路があるよ。

スポイト等で各所噴射してみたりしたが、YもKも出やがる。

ウェットティッシュで吹いても滲む。

再度セットし直してノズルチェックするもやはりYKだけ出ない。

・・・これは、回路が逝かれてますね?

というわけで断念して渡すつもりだった家族に電話

奮闘ぶりを聞いてショウガナイと納得いただいた。

数万の為にやる苦労じゃねーな、と思ったーよ。

因みに機種ですが、

カラリオこと複合機EPSON PM-T990じゃい。

(買ったの何年前だよ・・・)

分解してる動画とか無かったから自力でやったわ。

おかげで手がインク塗れ。

久々の工学系らしい対応をしたものである。

疲れたから風呂入って寝る。

宝石姫のガチャ結果も散々(想定通り)だったしな。

次はブラザーのプリンタにする。

もうEPSONやCANONはしばらくいいや。

画質求めるなら普通に印刷屋に依頼した方が効率いいし。